Bienvenidos al primer capítulo de este Curso Gratis Hardware para Hackers – Los mejores 40 Dispositivos de Hacking. Comparte este articulo y síguenos para recibir más capítulos, guías y cursos gratis.

Este curso está en constante actualización. Tendrá revisiones y actualizaciones anuales y correcciones y mejoras mensuales. Este curso está en un ciclo de crecimiento y mejora constante, agradecemos su apoyo difundiendo, compartiendo, comentando o simplemente leyéndolo.

¿Te gustaría enterarte de cuando lanzamos descuentos y nuevos cursos?

Curso Gratis de Hardware para Hackers

En este primer capítulo presentaremos los 40 principales dispositivos de hardware para hacking y veremos a grandes rasgos de que va ir este curso y ALGUNOS de los temas que se incluirán:

- Hardware para hacking

- Computadoras y sistemas

- Notebooks, Netbooks y Mini computadoras

- Smartphones y software de hacking

- Equipos de propósito general

- RF

- WiFi

- RFIID

- NFC

- HID y Keylog

- Redes

- BUS

- Accesorios

- Varios

- Electrónica

- Flipper Zero

- Raspberry Pi

- Arduino

- USB Rubber Ducky

- Bash Bunny

- Wi-Fi Pineapple

- HackRF One

- Ubertooth One

- WiFi Deauther Watch

- USB Killer

- Bad USB

- Keylogger físico

- Sniffer de Adafruit Bluefruit LE

- RFID Proxmark3 NFC

- Alfa AWUS036NHA

- LAN turtle

- Attify Badge

- Software para hardware hacking

Si estas intrigado por el hardware para hacking pero no sabes cómo empezar debes saber que no necesitas experiencia previa en hardware, empezaremos desde 0. Este curso se va a estar actualizando y mejorando mensual/anualmente y puede ser el punto de partida que necesitas para introducirte en este tema.

Las herramientas que ejecutan estas acciones pueden parecer perfectamente inocentes e incluso parecer juguetes. Pero el hecho de que puedan integrarse como piezas de tecnología ordinarias hace que estas herramientas de hacking sean especialmente peligrosas.

Los mejores 40 Dispositivos de Hacking

Aquí hay más de 40 piezas de kit que parecen dispositivos tecnológicos comunes, pero que en realidad son poderosas herramientas de hacking. Tenga en cuenta que ninguna de estas herramientas se vende específicamente como herramienta de hacking. En cambio, han sido diseñados para que expertos en seguridad y evaluadores de penetración examinen la seguridad de las empresas. Pero eso no impide que se haga un mal uso de ellos, o de herramientas similares.

Quizás seas un hacker que busca su primer dispositivo. Tal vez hayas estado hackeando durante años, pero podrías utilizar algunas herramientas nuevas en tu arsenal. En cualquier caso, encontrarás el dispositivo perfecto en esta lista . Cada uno de estos dispositivos lo ayudará a perfeccionar sus habilidades como hacker.

1 Computadora para hacking

Arranquen con lo que tengan, al final todos empezamos con lo que tenemos. Si van a mejorar o comprar un equipo mi recomendación PC es mejor que notebook por múltiples razones. Va a depender del área en la que trabajen, si necesitan movilidad no les queda más que ir por una notebook.

Fuera de la única ventaja que tiene la notebook que es la de ser portable un PC es superior en todo. Menor costo, mayor capacidad de expansión, fácil y económico de reparar, y cuando comparas la “misma” versión entre PC y notebook la de pc tiende a ser MUY superior en rendimiento.

Otra gran ventaja son los monitores, mi recomendación es de 2 o 3 es ideal. Yo en este momento estoy usando 4. Realmente usar varios monitores simplifica mucho el trabajo. En uno podrán trabajar con Kali y en el otro realizar un informe más cómodamente. Nuevamente esto depende del área en el que estén. En este momento estoy trabajando en un i5 (algo viejo de 10ma) con 64gb de RAM y no he tenido problemas virtualizando.

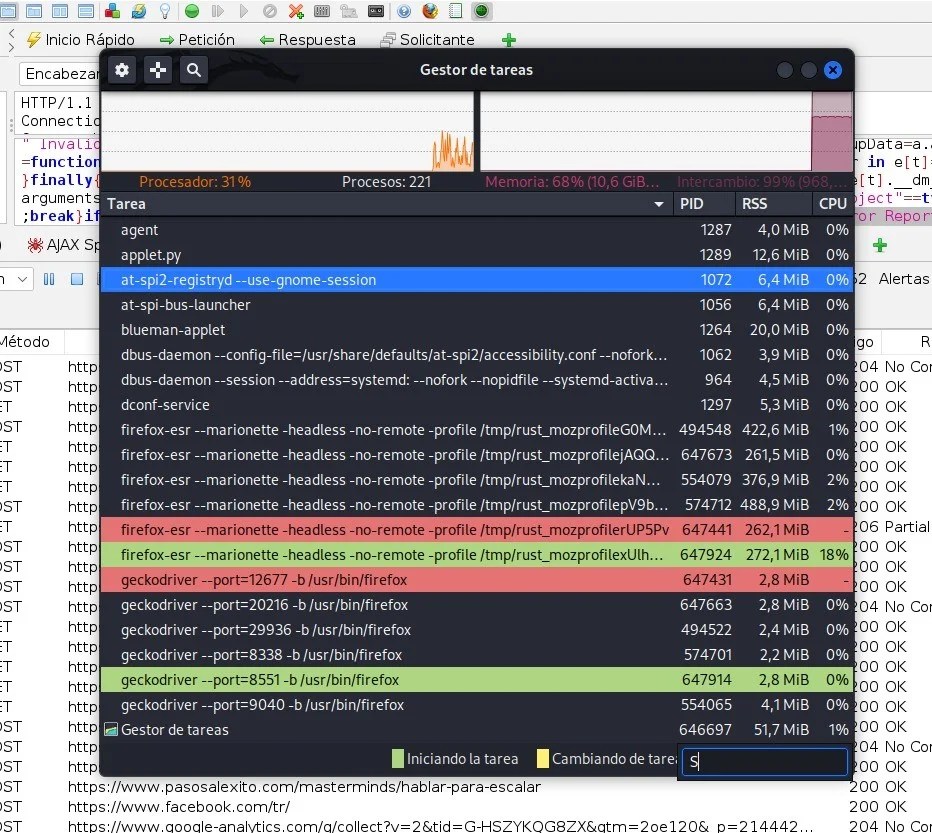

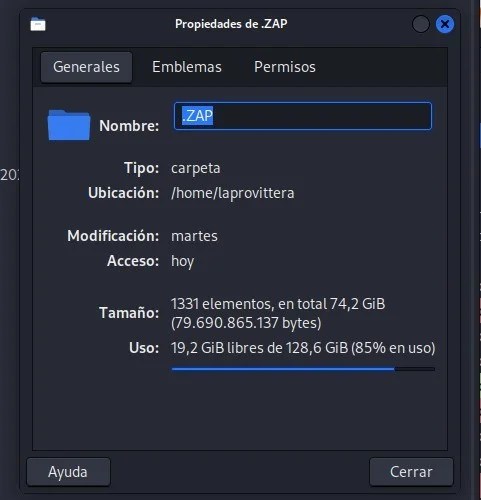

Espacio en disco Virtualizando

Por citar un ejemplo si usan un scanner como ZAP verán que estos comen mucha RAM y si guardan la sección mucho disco. Me refiero a que pueden gastar 10gb/16GB de RAM y 70gb – 150gb de disco tan solo con una sola aplicación. Por eso las recomendaciones y buenas prácticas a la hora de crear su máquina virtual con Linux

| Mínimo | Recomendado | Ideal | |

| CPU | I3 / Ryzen3 o superior | I5 / Ryzen 5 o superior | U7 / Ryzen 7 o superior |

| Memoria | 16gb | 32gb+ | 64GB+ |

| SO | W10/kali | W11/Kali everything | W11/Kali everything |

| Disco | SSD 512 | SSD 1TB+ | SSD 2TB+ |

| Placa de Video | No vital | RX 580 | RTX 4090 |

Recibo muchas consultas tanto de candidatos como de empresas sobre la configuración que debe tener una PC para fines de hacking. Por eso hoy me gustaría compartir mi comprensión de la configuración que podría ayudarle mucho a elegir la máquina adecuada.

Al comprender los componentes de hardware que un hacker podría emplear, las organizaciones pueden protegerse mejor contra amenazas potenciales. Emplear medidas sólidas de ciberseguridad, capacitar a los empleados y mantenerse alerta contra actividades inusuales puede ayudar a mitigar los riesgos asociados con estas amenazas potenciales.

Comprender la configuración de hardware que podría tener la PC de un hacker es crucial.

Hardware de PC

Procesador de alto rendimiento: un procesador rápido y capaz es esencial para llevar a cabo tareas que consumen muchos recursos, como descifrar contraseñas, cifrar/descifrar y ejecutar entornos virtualizados para probar vulnerabilidades.

Amplia RAM: suficiente RAM es crucial para ejecutar sin problemas múltiples herramientas y procesos simultáneamente. Los hackers necesitan mucha memoria para gestionar ataques complejos de forma eficaz.

Tarjeta gráfica avanzada: Puede ser útil si desean colocar 3 o más monitores. Una tarjeta gráfica potente no es sólo para juegos; también puede acelerar ciertos tipos de cálculos criptográficos y ataques de fuerza bruta, haciéndolos más eficientes.

Múltiples monitores: los hackers suelen utilizar varios monitores para administrar varias herramientas, consolas e interfaces simultáneamente. Esta configuración mejora su capacidad para monitorear el progreso del ataque y administrar múltiples tareas de manera eficiente.

Almacenamiento: una gran capacidad de almacenamiento es esencial para almacenar herramientas de hacking, códigos de explotación, bases de datos y datos comprometidos. Las unidades de estado sólido (SSD) ofrecen velocidades de acceso rápidas, lo que ayuda a una recuperación rápida de datos.

Adaptadores de red: una variedad de adaptadores de red, incluidos Wi-Fi y Ethernet, permiten a los hackers realizar diferentes tipos de ataques, como ataques inalámbricos o reconocimiento de red.

Tecnología de virtualización: las máquinas virtuales permiten a los hackers crear entornos de prueba aislados para experimentar con diferentes exploits y malware sin poner en peligro sus propios sistemas.

Dispositivos externos: los dispositivos USB, discos duros externos y medios portátiles se utilizan para transferir cargas útiles maliciosas, datos comprometidos o puertas traseras a los sistemas de destino.

Periféricos especializados: algunos hackers emplean dispositivos de hardware como USB Rubber Ducky (para acciones automatizadas del teclado) y adaptadores de red con capacidades de inyección de paquetes.

Sistemas operativos

1. Kali Linux: La Elección Inquebrantable

Kali Linux ha sido la opción de facto para pentesters y ethical hackers durante años, y la versión 2023.1 sigue liderando el camino. Con una amplia gama de herramientas preinstaladas y una comunidad activa, Kali Linux ofrece un entorno robusto para pruebas de penetración.

2. Parrot Security OS 4.11: Más Allá de la Seguridad

Con un enfoque en la privacidad y la seguridad, Parrot Security OS es una excelente opción. Además de herramientas de pentesting, cuenta con aplicaciones centradas en la protección de la privacidad, lo que lo hace único en su clase.

3. BackBox Linux 7: Simplicidad y Efectividad

BackBox Linux se destaca por su enfoque en la simplicidad y la eficacia. Proporciona una plataforma rápida y eficiente para ejecutar pruebas de penetración sin complicaciones.

4. BlackArch Linux: Para el Ethical Hacker Vanguardista

BlackArch Linux se enfoca en mantener una gran cantidad de herramientas actualizadas y listas para usar. Su filosofía es proporcionar a los usuarios la libertad de elegir y personalizar su entorno según sus necesidades.

5. ArchStrike: Potencia Basada en Arch Linux

Basado en Arch Linux, ArchStrike se centra en ofrecer un entorno de hacking ético ligero y potente. Su modelo de desarrollo continuo garantiza que las herramientas estén siempre actualizadas.

vea una lista más detallada en este post:

Herramientas de seguridad: si bien se trata de herramientas más que de componentes de hardware, desempeñan un papel vital. Los hackers utilizan software para escaneo de vulnerabilidades, pruebas de penetración, análisis de redes y más.

vea una lista detallada en este post:

Una vez tengas tu PC necesitaras crear tu propio laboratorio de hacking

2 Notebooks

Manteniendo los mismo requerimientos que para PC pero con la ventaja de la portabilidad y la duración de la batería. Hoy en día, parece que hay más tipos de portátiles en el mercado que virus conocidos. El gran volumen de opciones puede dejar paralizados incluso a los más lógicos. Por eso hicimos la investigación por vos.

Hemos revisado cientos de computadoras portátiles en busca de la mejor computadora portátil para hacking. Naturalmente, la mejor computadora es la Quantum Computer de IBM, pero como está un poco fuera de su rango de precios, hemos seleccionado la mejor del resto.

Pero, por supuesto, no existe una solución única cuando se trata de hackear una computadora portátil. Cada usuario tiene sus propias preferencias. Es por eso que hemos dividido nuestras mejores opciones en categorías que abordan las preferencias individuales de cada usuario. Veamos las mejores computadoras portátiles para hacking.

Nuestra lista rápida de las mejores computadoras portátiles para hackear

| CATEGORÍA | OPCIONES |

| Mejor durabilidad | Razer Blade 17 Pro |

| Mejor portabilidad | Acer aspira 5 |

| Mejor duración de la batería | Lenovo ThinkPad Z16 |

| Mejor preconfigurado para Linux | Purismo Librem 14 |

| Mejor MAC | MacBook Pro de 13” con chip M2 |

| Mejor potencia MAC | MacBook Pro 2023 con chip M3 Max |

| La mejor potencia de PC | MSI Raider GE78 HX |

3 Smartphone

¿Te has preguntado alguna vez cómo los expertos en seguridad informática aprovechan las aplicaciones para potenciar sus habilidades? Tu teléfono con Android es una herramienta poderosa si deseas convertirte en hacker. Hay muchas aplicaciones para convertir tu teléfono en una gran herramienta de hacking.

Kali Linux NetHunter

una extensión de la renombrada distribución Kali Linux. Diseñado específicamente para dispositivos Android, NetHunter proporciona un conjunto de herramientas de penetración avanzadas que permiten a los profesionales de seguridad evaluar y fortalecer la seguridad en entornos móviles.

Características Clave:

- Ataques Inalámbricos: NetHunter facilita la realización de ataques inalámbricos, como el análisis de redes Wi-Fi y la ejecución de ataques de fuerza bruta.

- Inyección de Paquetes: La capacidad de inyectar paquetes en redes permite evaluar la seguridad de las redes inalámbricas y encontrar posibles vulnerabilidades.

- Auditorías de Aplicaciones: NetHunter facilita la evaluación de la seguridad de aplicaciones móviles, permitiendo identificar y corregir vulnerabilidades potenciales.

Termux – Un Terminal Linux Completo en tu Bolsillo

Termux ofrece a los usuarios la experiencia completa de un terminal Linux en dispositivos Android. Aunque inicialmente concebido como un emulador de terminal, Termux ha evolucionado para convertirse en una herramienta integral que permite la instalación y ejecución de paquetes de software de código abierto.

Características Clave:

- Emulación de Terminal: Proporciona una interfaz de línea de comandos que permite a los usuarios ejecutar comandos de Linux en sus dispositivos Android.

- Paquetes Adicionales: Termux permite la instalación de una amplia variedad de paquetes adicionales, desde utilidades básicas hasta herramientas avanzadas de seguridad.

- Scripting y Automatización: Los usuarios pueden aprovechar la capacidad de scripting de Termux para automatizar tareas y simplificar procesos.

En un artículo dedicado veremos esto en mayor profundidad….

4 Flipper Zero

Flipper Zero es una herramienta de hacking portátil de código abierto para pentesters y geeks . Si le gusta hackear material digital, como protocolos de radio, sistemas de control de acceso, hardware y más. Flipper Zero puede interactuar con sistemas digitales en la vida real y desarrollarse a medida que lo usa. Se inspiró en el proyecto pwnagotchi, pero proporciona todas las herramientas de hardware que necesita para la exploración y el desarrollo sobre la marcha, en un paquete conveniente y práctico.

Flipper fue diseñado para usarse en situaciones cotidianas , además de ser conveniente y económico de fabricar, tiene una carcasa robusta. Usando el teclado direccional, puedes controlar Flipper Zero sin ningún dispositivo adicional , como computadoras o teléfonos inteligentes. Los scripts y funciones comunes están disponibles en el menú.

Este es un dispositivo que se puede programar fácilmente usando una variedad de lenguajes de secuencias de comandos. Puede comunicarse con dispositivos de menos de 1 GHz, como puertas de garaje antiguas, RFID de baja y alta frecuencia, tarjetas NFC, dispositivos infrarrojos e incluso Bluetooth. En el último tiempo varias personas han demostrado que se puede usar Flipper para molestar a propietarios de Tesla al abrir de forma remota la puerta de carga de los vehículos.

Más allá de esto, el verdadero poder de Flipper está en su versatilidad, ya que cuenta con una amplia gama de herramientas y funciones integradas que incluyen la posibilidad de realizar un ataque de inyección de pulsaciones de teclas, un sniffer de contraseñas y un punto de acceso inalámbrico.

Flipper Zero el Tamagotchi para Hackers

El Flipper Zero parece un juguete para niños, todo de plástico y de colores brillantes (como los Tamagotchis , esas mascotas digitales que morirían o se volverían malvadas si las descuidaras).

Pero debajo del exterior divertido y la mascota virtual del delfín hay una navaja suiza, capaz de todo tipo de cosas, gracias al transceptor de infrarrojos incorporado, la antena inalámbrica sub-GHz, el iButton/NFC/lector/escritor RFID/ emulador y conectores GPIO, que permiten que Flipper Zero se conecte a otros dispositivos. También hay un puerto USB que se puede conectar a computadoras y teléfonos inteligentes.

Esta amplia capacidad significa que Flipper Zero se puede utilizar para controlar elementos que tienen un control remoto por infrarrojos, clonar tarjetas RFID y etiquetas NFC, capturar y retransmitir frecuencias de radio que controlan cosas, como barreras de acceso e incluso cerraduras de automóviles, y ser conectado a computadoras o dispositivos iPhone y Android, que se pueden usar para enviar pulsaciones de teclas al sistema para hacer… bueno, prácticamente cualquier cosa que puedas hacer desde un teclado.

Y eso es sólo la punta del iceberg. Por $169, el Flipper Zero es una herramienta extremadamente capaz.

5 Raspberry Pi

Con su versatilidad y potencia incomparables, la Raspberry Pi 5 es un verdadero punto de inflexión en el mundo de las computadoras de placa única. Ya sea un entusiasta de la tecnología, un hacker novato o de elite, este dispositivo compacto y asequible tiene algo para todos.

Con un procesador actualizado, mayor RAM y opciones de conectividad mejoradas, Raspberry Pi 5 ofrece un rendimiento ultrarrápido y capacidades multitarea perfectas. Desde ejecutar aplicaciones exigentes hasta explorar las amplias posibilidades de los proyectos de Internet de las cosas (IoT), esta pequeña maravilla puede hacerlo todo.

Ya estamos en la quinta generación de estas computadoras de bajo presupuesto, que se pueden utilizar de múltiples formas. Un ejemplo clásico en auditorías de seguridad es utilizar una Raspberry Pi con su batería adecuada, una plataforma de distribución como Kali Linux y aplicaciones como FruityWifi , que en conjunto actúan como la navaja suiza de las pruebas de penetración .

Especificaciones de Raspberry Pi 5

- CPU Broadcom BCM2712 Arm Cortex-A76 de cuatro núcleos y 2,4 GHz de 64 bits, con extensiones de criptografía, cachés L2 de 512 KB por núcleo y un caché L3 compartido de 2 MB

- GPU VideoCore VII, compatible con OpenGL ES 3.1, Vulkan 1.2

- Salida de pantalla HDMI® dual 4Kp60 con soporte HDR

- Decodificador HEVC 4Kp60

- LPDDR4X-4267 SDRAM (SKU de 4 GB y 8 GB disponibles en el lanzamiento)

- Wi-Fi® 802.11ac de doble banda

- Bluetooth 5.0 / Bluetooth de bajo consumo (BLE)

- Ranura para tarjeta microSD, compatible con el modo SDR104 de alta velocidad

- 2 × puertos USB 3.0, que admiten funcionamiento simultáneo de 5 Gbps

- 2 × puertos USB 2.0

- Gigabit Ethernet, con soporte PoE+ (requiere PoE+ HAT separado)

- Transceptores de pantalla/cámara MIPI de 2 × 4 carriles

- Interfaz PCIe 2.0 x1 para periféricos rápidos (requiere HAT M.2 independiente u otro adaptador)

- Alimentación CC de 5 V/5 A a través de USB-C, con soporte Power Delivery

- Conector estándar Raspberry Pi de 40 pines

- Reloj en tiempo real (RTC), alimentado por batería externa

- Botón de encendido

Raspberry Pi para hackers

- Aplicación: -Puerta trasera, laboratorio de pruebas de IOT

- Soporte del sistema operativo: -Raspbian OS, kali Linux light, IoT Core Windows

- Soporta múltiples sistemas operativos

- Se puede utilizar como dispositivo portátil con banco de energía

- Se puede utilizar como puerta trasera conectándose a la red del sistema vulnerable para acceso remoto.

6 Arduino

Puedes programar este dispositivo en Kali Linux, permitiéndole realizar diversas funciones. Tiene capacidad para Internet y puede usarlo como un dispositivo de interfaz humana como un mouse o teclado USB, por lo que puede funcionar como un USB Rubber Ducky. También puede acceder a su servidor web desde un navegador en Kali Linux.

7 MICRO ATMEGA32U4

Otro microcontrolador indispensable para todo hacker ético es Arduino Pro Micro. Este pequeño microcontrolador es una de las mejores opciones para los hackers. Podemos hacer nuestro propio USB Rubber Ducky.

Arduino Pro Micro es realmente bueno a un precio muy bajo. Pero si queremos cambiar la secuencia de comandos, entonces debemos restablecer y cargar una nueva secuencia de comandos en él desde nuestra computadora.

8 ESP8266

Hay muchos microcontroladores utilizados por hackers. Algunos de ellos son imprescindibles en una mochila de hackers éticos. Por ejemplo: ESP8266. ESP8266 es una placa de desarrollo W-iFi de $ 6 y se puede usar de varias maneras. Por ejemplo, podemos hacer un desauntenticador Wi-Fi por nuestra cuenta. También se puede utilizar para crear páginas de phishing a través de Wi-Fi.

ESP8266 es una placa de desarrollo W-iFi de $ 6 y se puede usar de varias maneras. Por ejemplo, podemos hacer un desauntenticador Wi-Fi por nuestra cuenta. También se puede utilizar para crear páginas de phishing a través de Wi-Fi.

Tiene una potente capacidad de procesamiento y almacenamiento a bordo, lo que le permite integrarse con los sensores y otros dispositivos de aplicaciones específicas a través de sus GPIO con un desarrollo inicial mínimo y una carga mínima durante el tiempo de ejecución.

El alto grado de integración en el chip permite un mínimo de circuitos externos y toda la solución, incluido el módulo frontal, está diseñada para ocupar un área mínima de PCB. Ofrece una solución de red Wi-Fi completa y autónoma, lo que le permite alojar la aplicación o descargar todas las funciones de red Wi-Fi desde otro procesador de aplicaciones.

Bloqueador de Wifi NodeMcu

Similar a ESP8266 depende de qué tipo de proyecto quieras utilizar en la placa NodeMcu. Este dispositivo de hacking incluye varias especialidades, como interferencia de wifi y repetidor de wifi. A menudo se utiliza en proyectos de interferencia wifi. Para utilizar la placa NodeMcu es necesario tener conocimientos suficientes de programación.

Características del dispositivo de hacking NodeMcu Wifi Jammer

- Tamaño de 49 x 26 mm.

- Velocidad de reloj 80MHz

- USB a serie: CP2102

- voltaje de funcionamiento de 3,3 V

9 ARDUINO-TINY / DigiSpark

DigiSpark es un microcontrolador de bajo consumo que se puede programar utilizando el IDE de Arduino que se encuentra en Kali Linux. Al igual que la placa Arduino anterior, este dispositivo se puede programar para que funcione como un patito de goma USB. La parte más interesante y sorprendente de todo esto es que este dispositivo es increíblemente barato y cuesta sólo alrededor de 1,50 dólares.

Un Arduino-tiny rubber ducky es una herramienta de inyección de pulsaciones de teclado USB que se comporta como un teclado. Tiene la apariencia de una memoria USB, pero es un dispositivo de interfaz humana (HID) que permite la interacción con el equipo, como los teclados y los ratones.

El USB Rubber Ducky es una herramienta de inyección de pulsaciones de teclas disfrazada de una unidad flash genérica. Las computadoras lo reconocen como un teclado normal y aceptan cargas útiles de pulsaciones de teclas preprogramadas a más de 1000 palabras por minuto

Si aún no conoces el USB Rubber Ducky lo veremos mejor más adelante. Esencialmente es una herramienta de inyección de pulsaciones de teclas que viene en forma de memoria USB. Ejecutará un script preescrito de pulsaciones de teclas en una computadora de destino como si fuera un teclado. Si puedes hacerlo con un teclado, puedes hacerlo con un USB Rubber Ducky pero más rápido. Hay muchos proyectos en línea aquí , aquí y aquí que muestran cómo crear su propio “patito de goma USB” utilizando la placa de desarrollo digispark. Si bien el firmware y el concepto no son innovadores, tmabien veremos en este curso como crear uno asi de pequeño.

10 USB Rubber Ducky

Es un dispositivo similar a una memoria USB. Dado que es plug-and-play, simula un dispositivo HUD, como un teclado, y utiliza scripts, puede indicarle que ejecute los scripts inmediatamente cuando se conecte al dispositivo USB de destino. Estos scripts pueden recopilar credenciales de varias ubicaciones, realizar ataques de fuerza bruta contra solicitudes de contraseña y copiar automáticamente archivos y directorios a su memoria interna.

El USB Rubber Ducky es creado y desarrollado por Hak5. Casi todos los dispositivos informáticos aceptan HID, o dispositivo de interfaz humana. Los teclados se anuncian a las computadoras como dispositivos HID y, a su vez, se reconocen y aceptan automáticamente.

El USB Rubber Ducky ofrece potentes payloads en segundos al aprovechar la confianza inherente de las computadoras de destino. En palabras simples, si lo conectamos a una computadora, la computadora piensa que es un teclado e inyectará (tecleará, guardará y ejecutará) nuestra payload preestablecido en la computadora. Hay muchos payloads disponibles para este dispositivo. También podemos escribir fácilmente nuestro propio código. Esta es una de las mejores formas de comprometer un sistema que tiene acceso físico.

Este pendrive “especial” es un dispositivo que funciona como un teclado programado con forma de unidad USB. Cuando lo conecta a una computadora, comienza a escribir automáticamente para iniciar programas y herramientas que pueden estar disponibles en la computadora víctima o cargados en la Micro SD integrada de la unidad, para extraer información.

Si miras la exitosa serie de televisión Mr. Robot, probablemente recordarás que en la segunda temporada Rubber Ducky es un aliado crucial para Angela, ayudándola a obtener acceso a las contraseñas de un ejecutivo de E Corp.

Especificaciones USB Rubber Ducky

- Procesador rápido de 60 MHz y 32 bits.

- Práctico conector USB tipo A.

- Memoria ampliable mediante Micro SD.

- Ocultable dentro de un estuche de aspecto inofensivo.

- Botón de reproducción de carga útil integrado.

USB Rubber Ducky para hackers

- El patito de goma USB es un HID (pendrive)

- Se puede utilizar para inyección de comandos.

- Se puede utilizar con una carga útil preescrita para automatizar la tarea.

- Puede ejecutar scripts rápidamente y almacenar la información requerida en la tarjeta SD.

- El Pendrive normal también se puede utilizar como patito de goma.

- Imagínese conectar una unidad USB a una computadora, instalar puertas traseras, capturar credenciales o extraer documentos.

- El USB Rubber Ducky inyecta pulsaciones de teclas a velocidades sobrehumanas, violando la confianza inherente de las computadoras en los humanos al hacerse pasar por un teclado.

11 Bash Bunny

Bash Bunny es una herramienta de hacking físico disfrazada de una unidad USB normal y compatible con la biblioteca de carga útil Hak5. Es una máquina Linux con todas las características de una computadora de cuatro núcleos en un formato pequeño. Bash Bunny es una herramienta creada para usarse en pruebas de penetración y actividades de equipos rojos . No es en sí misma una herramienta maligna, puede usarse con fines buenos o malos según el usuario que la utilice.

Bash Bunny proporciona la plataforma de ataque USB más poderosa del mundo si puede acceder físicamente a una computadora, ya que puede emular dispositivos que son dispositivos de almacenamiento, dispositivos de red y dispositivos de entrada confiables en todas las plataformas.

Todos los dispositivos que ejecutan cualquier sistema operativo (macOS, Linux, Windows, Android) pueden tener dispositivos confiables: dispositivos a los que un sistema otorgará acceso automático sin necesidad de un controlador ni confirmación. Bash Bunny puede hacerse pasar por todos estos dispositivos y luego explotar esta confianza mediante el uso de cargas útiles programables . Puedes escribir o personalizar fácilmente tu propia carga útil, o utilizar una de los cientos disponibles en el repositorio de Bash Bunny.

Se puede utilizar un interruptor físico para seleccionar entre múltiples cargas útiles. El LED RGB proporciona información instantánea y encubierta sobre el estado de la carga útil.

Casos de uso comunes :

- Acceso CLI raíz

- Inyección de pulsaciones de teclas

- Infiltración en la red

- Exfiltración de datos

Para protegerte de Bash Bunny debes:

- No conviertas a los usuarios en administradores sin solicitar permiso y solo por un tiempo limitado

- Desactive el USB para cualquier otra cosa que no sea cargar

- No olvides habilitar el cambio de contraseña y el bloqueo automático de pantalla.

Bash Bunny es una herramienta versátil de evaluación de seguridad y pruebas de penetración creada por Hak5, una empresa conocida por desarrollar herramientas y equipos de hacking. Está diseñado para automatizar una amplia gama de tareas de evaluación y ataque, lo que lo convierte en una herramienta valiosa para profesionales de la seguridad y hackers.

Funciones y características

Funciones y características clave de la herramienta de hacking Bash Bunny:

- Múltiples modos de ataque

- programable

- Cauteloso

- Exfiltración de datos

- Ataque de red:

- Ataques de acceso físico

- Biblioteca de carga útil

- Interfaz amigable

- Personalización

12 WiFi Pineapple

la piña Wi-Fi es un dispositivo que te permite clonar e imitar puntos de acceso Wi-Fi existentes y crear puntos de acceso no autorizados que puedes controlar. También puede recopilar credenciales de víctimas conectadas creando páginas de phishing y entregándolas a las víctimas desprevenidas; esta es una mejor manera que confiar en el kit de herramientas de ingeniería social en Kali Linux.

Esta herramienta te permite automatizar las auditorías de las redes Wi-Fi y guarda los resultados. Podemos controlarlo con una impresionante interfaz basada en la web. El dispositivo es realmente un muy buen producto para pruebas de seguridad en redes inalámbricas.

Este conjunto de herramientas para pruebas de penetración inalámbrica es muy útil para varios tipos de ataques, como el ataque de tipo man-in-the-middle. A través de una interfaz web intuitiva, le permite conectarse utilizando cualquier dispositivo, como un teléfono inteligente o una tableta. Destaca por su facilidad de uso, gestión del flujo de trabajo, la información detallada que proporciona y la posibilidad que ofrece de emular diferentes tipos de ataques avanzados, siempre a un par de clics.

Como plataforma, WiFi Pineapple permite el uso de una gran cantidad de módulos, que continuamente son desarrollados por la comunidad de usuarios, añadiendo así nuevas características que amplían su ámbito de funcionalidades. La guinda del pastel es que estos módulos se pueden instalar de forma gratuita y directamente a través de la interfaz web en cuestión de segundos.

Qué podemos hacer con un WiFi Pineapple

Este dispositivo de auditoría inalámbrico que permite a los administradores de red realizar pruebas de penetración , una forma de hackinga en la que los hackers de sombrero blanco buscan fallas de seguridad que los hackers de sombrero negro podrían explotar.

Al utilizar WI-FI Pineapple como punto de acceso no autorizado, un atacante puede interceptar y transmitir mensajes entre dos partes (ataques de intermediario). Un atacante con pocos conocimientos técnicos puede espiar redes Wi-Fi públicas para recopilar información personal confidencial, como contraseñas, mediante el uso de un dispositivo económico y fácil de usar.

Los hackers no cualificados pueden explotar las poderosas capacidades de hacking de este dispositivo gracias a su accesibilidad generalizada, de la misma manera que un hackers de sombrero blanco puede utilizar Pineapple para auditar sistemas de seguridad por este motivo.

Podría ser un dispositivo peligroso o útil, dependiendo de las intenciones del usuario . Si bien esta herramienta puede usarse para abusar, también puede prevenir el abuso. La interfaz de usuario y el costo de Pineapple son lo que lo hace tan importante . PineAP, un conjunto de módulos de prueba de penetración disponibles para descarga gratuita, incluye herramientas para registro, informes, seguimiento, reconocimiento y ejercicios de ataque MitM.

Especificaciones de WiFi Pineapple

- CPU: SoC MIPS Atheros AR9331 de 400 MHz

- Memoria: 64 MB DDR2 RAM

- Disco: 16 MB ROM + Micro SD (no incluida. hasta 200 GB)

- Inalámbrico: Atheros AR9331 (wlan0) + Atheros AR9271 (wlan1), ambos IEEE 802.11 b/g /n

- Puertos: (2) Antena RP-SMA, Ethernet sobre USB (ASIX AX88772A)

- Host USB 2.0, lector de tarjetas Micro SD

- Alimentación: USB 5V 1.5A. Incluye cable USB en Y

- Indicador de estado configurable LED

- Botón de reinicio configurable

Características clave de WiFi Pineapple

- Evaluación de redes inalámbricas

- Reconocimiento Wi-Fi

- Ataques de hombre en el medio (MITM)

- Ataque gemelo malvado

- Capturando tráfico de red

- Rastreo de paquetes

- Detección de AP no autorizados

- Ataques a portales web

- Integración con otras herramientas

- Interfaz amigable

Para protegerte del WiFi Piña, puedes seguir estas sugerencias:

- Generalmente es una mala idea utilizar redes públicas . Cualquiera puede conectarse con ellos y es fácil para Pineapple hacerse pasar por ellos.

- Tener una VPN protege el dispositivo de un usuario para que no transmita su información a una Pineapple . Incluso si el dispositivo se conecta a Pineapple, Pineapple no puede leer los datos que se transmiten porque los datos están cifrados antes de enviarse.

- Se puede utilizar una red inalámbrica LTE para conectarse a Internet sin utilizar Wi-Fi , eliminando la posibilidad de que un usuario se conecte a un SSID falso generado por Pineapple.

- Los sitios que ofrecen cifrado suelen emplear cifrado HTTPS . Un icono que muestra un candado cerrado en la posición más a la izquierda de la barra de direcciones web indica que el sitio utiliza su propio cifrado. La presencia de HTTPS, en lugar de HTTP, en la URL también es una señal de que el sitio utiliza su propio cifrado.

- Desactive la funcionalidad Wi-Fi cuando no la esté utilizando para evitar que busque redes a las que conectarse automáticamente.

13 HackRF One

Esta herramienta instala un potente sistema SDR (Radio definida por software). En otras palabras, es esencialmente un dispositivo de comunicación por radio que instala software para ser utilizado en lugar del hardware instalado habitualmente. De esta forma, es capaz de procesar todo tipo de señales de radio desde los 10 MHz hasta los 6 GHz desde un único periférico, que se puede conectar a la computadora mediante un puerto USB.

HackRF One es una radio definida por software que puede transmitir o recibir señales de radio de 1MHz a 6GHz. Es compatible con Kali Linux. Para utilizarlo, necesitará una antena, ya que no se proporciona ninguna de forma predeterminada. La mejor antena inicial que puedes usar es la ANT500. La herramienta está diseñada para permitir la prueba y el desarrollo de tecnologías de radio modernas y de próxima generación. Podemos leer y manipular frecuencias de radio usando este dispositivo.

HackRF One es una plataforma de hardware de código abierto que puede usarse como un periférico USB o programarse para una operación independiente. Este SDR ofrece una mejora importante en comparación con otras alternativas económicas. Pero la calidad de la radiofrecuencia (RF) no es tan buena como puedes esperar.

Características claves de HackRF One

- HackRF One es una radio definida por software.

- Se puede utilizar como transmisor/receptor de radio.

- Se puede utilizar para capturar/interceptar señales de radio.

- Se puede utilizar para hacking de automóviles, escuchar comunicaciones wakil Taki y ataques GPRS.

Especificaciones de HackRF One

- Frecuencia de funcionamiento de 1 MHz a 6 GHz.

- Transceptor semidúplex.

- hasta 20 millones de muestras por segundo.

- Muestras de cuadratura de 8 bits (I de 8 bits y Q de 8 bits)

- compatible con GNU Radio, SDR# y más.

- Filtro de banda base y ganancia RX y TX configurable por software.

- Alimentación del puerto de antena controlada por software (50 mA a 3,3 V)

14 Ubertooth One

Este dispositivo es una plataforma de desarrollo de código abierto de 2,4 GHz para experimentar con Bluetooth, lo que permite a los usuarios apreciar los diferentes aspectos de las nuevas tecnologías inalámbricas.

Esta es una muy buena herramienta para hackear Bluetooth. Puede operarlo dentro de la frecuencia de 2,4 GHz y para monitorear el tráfico Bluetooth con Kali Linux. Puedes usarlo con Kali Linux para capturar el tráfico Wi-Fi. El tráfico capturado se puede examinar en busca de contenido confidencial utilizando software como Wireshark en Kali Linux. Ubertooth fue diseñado para ser una plataforma alternativa asequible para monitorear y desarrollar nuevas tecnologías inalámbricas BT, BLE y similares.

Ubertooth One está diseñado principalmente como un receptor Bluetooth avanzado, que ofrece capacidades más allá de los adaptadores tradicionales. Esto te permite usarlo como una plataforma de rastreo y monitoreo de señales Bluetooth. Aunque el hardware del dispositivo admite la transmisión de señales, el firmware actualmente solo admite funciones de transmisión de canales de publicidad mínima y recepción.

Características claves de Uberdiente Uno

- Unbetroth One es un adaptador Bluetooth externo.

- Transmite potencia y recibe sensibilidad comparable a un dispositivo Bluetooth Clase 1.

- Puede admitir el modo Monitor.

- Podemos capturar/interceptar señales Bluetooth.

- Puede usarse para atacar dispositivos Bluetooth.

Especificaciones de HackRF One

- Transferencia y recepción de 2,4 GHz

- Transmite potencia y recibe sensibilidad en comparación con un dispositivo Bluetooth Clase 1.

- Conector de depuración Cortex estándar (JTAG de 10 pines y 50 mil)

- Conectores serie ISP (programación en el sistema)

- Conector de expansión para comunicación entre Ubertooth u otros usos.

- 6 indicadores LED

15 WiFi Deauther Watch

Como el nombre lo dice, es un desautenticador, anula la autenticación de los usuarios de Wi-Fi y los desconecta. No es un bloqueador. Utiliza la placa de desarrollo WiFi ESP8266 para hacerlo. Su versión de reloj es un gadget genial para todos los hackers.

Mientras que un bloqueador solo crea ruido en un rango de frecuencia específico (es decir, 2,4 GHz), un ataque de desautenticación solo es posible debido a una vulnerabilidad en el estándar Wi-Fi (802.11). Este dispositivo no interfiere con ninguna frecuencia, solo envía algunos paquetes de Wi-Fi que permiten que ciertos dispositivos se desconecten. Eso nos permite seleccionar específicamente cada objetivo. Un bloqueador simplemente bloquea todo dentro de un radio y, por lo tanto, su uso es altamente ilegal.

Características de la herramienta de hacking WiFi Deauther

- Expulsa los dispositivos de una red WiFi

- Marcos de balizas de spam

- Solicitudes de sondeo de spam

- Elegante caja plateada metálica

- USB A+C

- Controlado a través de una interfaz web intuitiva

16 HakCat WiFi Nugget

Se trata de un dispositivo sencillo y económico, pero muy eficaz. Dentro de su diminuto caparazón, el USB Nugget, que parece un gatito, tiene todo lo necesario para lanzar cargas útiles maliciosas a prácticamente cualquier cosa a la que se encuentre conectado el dispositivo. Gracias al chipset Wi-Fi ESP32–S2 incorporado, este dispositivo se puede controlar de forma remota, de modo que el hacker ni siquiera tiene que estar cerca del sistema.

USB Killer

USBKill es un dispositivo que puede utilizar para realizar pruebas de estrés en hardware con capacidad USB. Funciona tomando energía del dispositivo conectado a través de USB, luego la multiplica y la descarga en las líneas de datos del dispositivo. Esto desactiva efectivamente cualquier dispositivo que no esté protegido contra tales ataques. Puede utilizar este dispositivo para probar el hardware y determinar cuáles son más resistentes.

Las computadoras no verifican la corriente que fluye a través de una USB, porque usan la energía de las computadoras y no pueden transmitir más voltaje. Pero, ¿qué pasaría si aprovecháramos esto para quemar nuestro sistema completo (usarlo en otros es totalmente ilegal)

Cuando se conecta a un dispositivo, el USB Killer carga rápidamente sus condensadores desde las líneas de alimentación USB. Cuando el dispositivo está cargado, se descargan -200 VCC a través de las líneas de datos del dispositivo host. Este ciclo de carga/descarga se repite muchas veces por segundo, hasta que se retira el USB Killer. Como resultado, el dispositivo objetivo se quema y no se puede reparar.

Su tamaño compacto y su carcasa estilo unidad flash lo convierten en un dispositivo importante en el conjunto de herramientas de todos pentesters. Se puede usar varias veces como queramos.

USB Killer el Asesino de todo dispositivo

Está disponible por alrededor de $3 en tiendas en línea. Inicialmente, USB Killer se desarrolló con fines legales, como identificar vulnerabilidades de hardware y probar capacidades de protección contra sobretensiones. Actualmente lo utilizan los probadores de penetración, el personal encargado de hacer cumplir la ley y los fabricantes de hardware. Sin embargo, la gente también lo utiliza con fines ilícitos.

Se ha anunciado como un dispositivo de prueba diseñado para comprobar los límites de los circuitos de protección contra sobretensiones eléctricas. Incluso debería utilizarse como herramienta antiforense. El USB Killer tiene condensadores, resistencias, diodos, transistores, osciladores y otros componentes en su interior. Una vez que inserta su unidad USB en el puerto USB, el circuito oscilador la carga usando 5 V del puerto. Luego, el transformador genera 200-220 V a partir de estos 5 V. Este alto voltaje carga un capacitor, que luego se envía a los pines de información del USB. Al descargar el condensador, el alto voltaje daña la placa base y por tanto a la computadora.

Aquí hay algunas formas de detener USB Killer:

- Tenga cuidado de no insertar USB desconocidos en su sistema.

- Utilice siempre una marca reconocida para unidades USB.

- Utilice un concentrador USB Hyperdrive Type-C y conecte su unidad flash USB en él.

- Con autenticación criptográfica y autenticación del sistema host, el USB tipo C evita el uso de energía no autorizado e inapropiado. Esto dificulta el éxito de los USB Killer.

- Educar a la gente sobre los USB Killer.

18 Bad USB

Esta es una súper alternativa de USB Rubber Ducky. Este dispositivo contiene hardware personalizado basado en Atmega32u4 y ESP-12S. Bad USB permite que las pulsaciones de teclas se envíen a través de Wi-Fi a una máquina de destino. El objetivo reconoce la USB como un teclado HID estándar y un puerto serie, y permite ejecutar comandos y scripts interactivos en el objetivo de forma remota.

El atacante puede transportarlo fácilmente como una memoria USB y conectarlo a cualquier PC para inyectar payloads, ejecutando su propio comando en él, también se puede controlar a través de Wi-Fi. Parece una memoria USB inocente, lo cual es una gran ventaja. Sin embargo, es importante mencionar que no es tan rápido como el USB Rubber Ducky.

19 Keylogger físico

Los keyloggers son un método antiguo, pero lo viejo es oro y sigue siendo un dispositivo crucial para los hackers. Un keylogger puede ser software o hardware. Un viejo clásico para registrar pulsaciones de teclas. Este dispositivo se puede conectar mediante USB o PS/2 y crea una conexión sigilosa entre el teclado y la PC, registrando cada pulsación de tecla. Por supuesto, la mayoría de los sistemas de seguridad tienden a pasar desapercibidos.

En una prueba de penetración debes analizar todos los puntos vulnerables, por ejemplo, puedes insertar un keylogger de hardware entre el teclado USB y la computadora. El keylogger captura todas las pulsaciones de teclas realizadas desde el teclado, algo imprescindible para todo experto en ciberseguridad.

Un keylogger de hardware básico tiene 16 MB de almacenamiento. Lo cual es suficiente para capturar las pulsaciones de teclas durante un año normal. Más adelante podemos quitarlo y conectarlo a nuestra computadora para leer toda la información recolectada. Algunos keyloggers vienen con funciones de control de Wi-Fi y de control de SMS. Ningún software es capaz detectar que el dispositivo está ahí.

Características de un Keylogger físico

- Es un dispositivo USB externo.

- Keylogger se puede utilizar para capturar las pulsaciones de teclas del teclado.

- Se puede utilizar principalmente para almacenar información de credenciales.

- Funciona como un punto de acceso Wi-Fi, conéctate desde cualquier computadora, teléfono inteligente o tableta

- Acceda a los datos de pulsaciones de teclas desde el navegador web, sin necesidad de software ni aplicación.

- Recupera datos de forma remota sin tocar el dispositivo

- Recupera datos de forma remota sin tocar el dispositivo

- Admite más de 40 diseños de teclado nacionales

20 Sniffer de Adafruit Bluefruit LE

Adafruit Bluefruit LE está programado con una imagen de firmware especial que lo convierte en un rastreador de Bluetooth de baja energía fácil de usar. Podemos capturar de forma pasiva los intercambios de datos entre dos dispositivos Bluetooth de baja energía (BLE), enviando los datos a Wireshark. Wireshark es una herramienta de código abierto para auditorías de redes que te permite observar datos a nivel de paquete. Wireshark tiene descriptores útiles para ayudarnos a entender los valores de la información observada. Es decir, no tenemos que abrir la especificación básica de Bluetooth 4.0 de 2000 páginas cada vez que sea necesario.

Nota: ¡Solo podemos usar este dispositivo para escuchar en dispositivos Bluetooth Low Energy! No funcionará en dispositivos Bluetooth (clásicos). Firmware V2 es un firmware mejorado de Nordic que ahora tiene un mejor software de rastreo de transmisión de Wireshark que funciona con todos los sistemas operativos para la detección de BLE en vivo. El firmware del sniffer no se puede usar con el firmware del cargador de arranque Nordic DFU. Es decir, si queremos reprogramar este dispositivo debemos usar un J-Link (y una placa programadora SWD). No podemos reprogramarlo por aire (OTA).

21 Lector de tarjetas RFID Proxmark3 NFC

El Proxmark3 es un dispositivo desarrollado por Jonathan Westhues que puede leer casi cualquier etiqueta RFID (identificación por radiofrecuencia), además de clonarla y olfatearla. También puede funcionar en modo autónomo (es decir, sin un PC) mediante el uso de baterías. Ser propietario de un Promark3 significa tener el dispositivo de prueba RFID/NFC (LF & HF) más potente y completo en las frecuencias de 125KHz/134KHz/13.56MHz.

Estos dispositivos te permiten leer los datos de las tarjetas RFID y NFC y luego hacer una copia de los mismos. Podemos escribir las nuevas copias en las tarjetas en blanco que se proporcionan con este paquete. Si necesitamos más, podemos comprar más tarjetas en blanco. Por lo tanto, invertir más dinero en actualizarlo no es una mala idea. Para mejorar su alcance necesitamos las antenas de alcance extendido para LF y HF.

Otra nueva y agradable actualización es la actualización Blue Shark Bluetooth 2.0, que permite controlar el proxmark3 de forma inalámbrica. Además, puedes agregar una batería externa para crear un proxmark3 autónomo que se puede conectar y controlar desde tu computadora o teléfono inteligente. La aplicación Walrus NFC está actualizada para permitir el control por Bluetooth. Por si fuera poco, también incluye un enfriador de metal que soluciona los problemas de alta temperatura.

Proxmark3 kit: puede utilizar esta herramienta para leer etiquetas RFID, así como clonarlas o “olfatearlas”. Las capacidades de esta herramienta son amplias, lo que le permite leer etiquetas RFID de una amplia variedad de aplicaciones. La belleza de este dispositivo es que puede funcionar con baterías de forma independiente y es compatible con Kali Linux.

- Antena LF: funciona a 125 kHz y 134 kHz (incluidos HID Prox II, HITAG y EM4100).

- Antena HF: Funciona a 13,56 Mhz (incluido ISO14443A Clásico/Ultraligero).

Características del gadget de hacking Proxmark3:

- Cabe fácilmente en su mano o bolsillo

- El diseño modular le permite cambiar de antena rápidamente

- LED de estado para comprobar el estado del dispositivo de un vistazo

- Compatible con dispositivos Android

22 Adaptadores WiFi (modo monitor e inyección de paquetes)

Un adaptador Wi-Fi que admite el modo de monitor y la inyección de paquetes es esencial para las pruebas de penetración de W-Fi. Entonces, la mayoría de los hackers lo usan.

Alfa AWUS036NHA USB Wi-Fi adapter: Alfa es la herramienta principal para atacar redes inalámbricas utilizando Kali Linux. Es compatible con una gran cantidad de núcleos Kali Linux y utiliza el chipset Atheros que le permite operar en los seis modos Wi-Fi. Este adaptador es el preferido debido a sus capacidades de inyección de paquetes y funciona bien con la mayoría de las versiones de Kali Linux.

- Se puede utilizar para descifrar contraseñas.

Alfa destaca por la calidad de sus materiales y por el uso de chipsets que pueden configurarse en modo de monitorización, un requisito para las auditorías inalámbricas. Adecuado para someter adaptadores wifi USB a pruebas de penetración con una velocidad de aprox. 150mbps y una frecuencia de 2,4GHz, esta especialidad convierte al dispositivo Alfa AWUS036NH en el mejor kit de hacking. Es un adaptador IEEE802.11b/g/n que se coordina bien con otros dispositivos remotos IEEE802.11b/g a una velocidad inferior de 50mbps.

Este adaptador utiliza el chipset Ralink RT3070. Debido a su utilidad como accesorio y juego, es potente en Kali Linux. Un componente más de este adaptador es el nivel de cifrado de 64/128 bits para información remota WEP, WPA, AES, etc.

Características de la herramienta de hacking Alfa AWUS036NH

- Compatible con los estándares inalámbricos IEEE 802.11n, 802.11b/g/n

- Banda de frecuencia de 2,4 GHz,

- Múltiples entradas y múltiples salidas (MIMO)

- Cumple con Universal Serial Bus Rev. 2.0

- Velocidad de transferencia de datos TX de alta velocidad de hasta 150 Mbps

- Soporta WPS por S/W

- Admite cifrado de datos inalámbrico con WEP, WPA, WPA2, TKIP, AES de 64 o 128 bits

- Cobertura de amplio rango

- Tiene buen soporte con el sistema Linux.

- Puede admitir antena externa y cubrir un área grande.

- Estándar inalámbrico: inalámbrico-N, inalámbrico-AC, inalámbrico-G

- Característica de banda dual

23 LAN turtle:

la tortuga LAN USB funciona perfectamente en Kali Linux. Se puede conectar a la LAN y administrar de forma remota. También se puede utilizar para interceptar el tráfico entrante a una computadora de destino. Deberá conectarlo a cualquier puerto USB de la computadora de destino y conectarle un cable LAN.

Características Técnicas de LAN turtle

- SoC Atheros AR9331 a 400 MHz MIPS.

- Flash integrado de 16 MB.

- Memoria RAM DDR2 de 64MB.

- Puerto Ethernet 10/100 .

- Puerto Ethernet USB : Realtek RTL8152.

- LED indicador (alimentación verde, estado ámbar)

- Botón (dentro de la caja para restablecimiento de fábrica/recuperación de firmware)

Este tipo de herramienta de prueba de penetración y administración de sistemas proporciona acceso remoto sigiloso, ya que permanece conectado a un puerto USB de forma encubierta. Además de esto, permite a los usuarios recopilar información de la red y tiene la capacidad de ejecutar un ataque de intermediario.

Por fuera, LAN Turtle parece un adaptador Ethernet USB genérico, pero por dentro hay una herramienta que proporciona al hacker varias formas de observar y luego obtener acceso a una red. Con un soporte para tarjetas microSD incorporado, LAN Turtle es una herramienta perfecta para recopilar datos interesantes que viajan a través de una red.

LAN Turtle puede escanear una red, realizar suplantación de DNS e incluso puede configurarse para enviar alertas cuando se detectan formas específicas de tráfico de red. Turtle es otra de esas herramientas de hacking que parece inocente y podría pasar desapercibida durante un largo período de tiempo.

LAN Turtle es un dispositivo de hacking para pruebas de penetración y una de las mejores herramientas de hardware para hackers. Puede proporcionar acceso remoto ya que se conecta de forma encubierta a un puerto USB. Además, permite al usuario recopilar información de la red y puede ejecutar ataques de intermediario a través de un shell gráfico simple.

Características del dispositivo de hacking de LAN turtle:

- Esta herramienta encubierta de pruebas de penetración y administración de sistemas proporciona acceso remoto sigiloso, recopilación de inteligencia de red y capacidades de vigilancia de intermediarios.

- Viene empaquetado con manual de guía de campo.

- Alojado dentro de una caja genérica de adaptador USB Ethernet, la apariencia oculta de LAN Turtle le permite integrarse en muchos entornos de TI.

- Mantenga el acceso a un shell en su servidor doméstico o VPS en la nube a través de SSH, Meterpreter, OpenVPN y más.

- Se puede utilizar como herramienta de administrador de red.

- Se puede utilizar para interceptar paquetes de red de forma remota.

- Se puede configurar como un adaptador Lan externo entre el cable Ethernet y el puerto USB del sistema.

- Se puede utilizar para Recon y PenTesting.

- Se puede utilizar para realizar ataques SSH y MITM.

24 El cable O.MG

El cable O.MG es un dispositivo de hacking único y uno de los mejores dispositivos que un hacker puede agregar a sus colecciones. Es un cable USB diseñado para permitir que su Equipo Rojo emule escenarios de ataque de adversarios sofisticados.

Los cables y dongles de O.MG se pueden utilizar para atacar dispositivos desprevenidos. Parecen cables de carga normales, pero integrado en el conector en un extremo del cable O.MG hay una pequeña computadora, que permanece inactiva hasta que el cable se conecta a un dispositivo como una PC o Mac, o incluso un iPhone o Android. Luego, cuando está conectada, la computadora se activa y se pone a trabajar.

La computadora al final de un cable O.MG actúa como un pequeño teclado, enviando pulsaciones de teclas al dispositivo al que está conectado. Este teclado oculto puede hacer prácticamente cualquier cosa que pueda hacer un operador en un teclado. Puede robar contraseñas de Wi-Fi, copiar archivos y moverlos a ubicaciones remotas, eliminar archivos, instalar software espía o malware y mucho más.

Las capacidades de estos cables son aterradoras. La versión élite puede conectarse a Wi-Fi, programarse para activarse de forma remota e incluso autodestruirse, por lo que el cable O.MG se convierte en un cable normal, lo que dificulta identificar la tecnología como la fuente de un hack.

Según Hak5, el cable O.MG tiene estas características:

Créame cuando digo que estos cables se ven, se sienten y funcionan como cables normales. Vienen en una selección de colores y tipos de conexión y combinan con el resto de cables. Los precios de un cable O.MG oscilan entre $ 119 y $ 200 , por lo que no son baratos, y definitivamente no querrás mezclar estos cables con los habituales.

- Interfaz de usuario web a través de WiFi

- Inyección de pulsaciones de teclas

- Mapas de teclas globales

- De 8 a 200 espacios para cargas útiles

- IDE incorporado

- Cargas útiles móviles

- Registrador de teclas por hardware

- Exfiltración encubierta

- Comunicaciones del host Air Gap

- C2 en red

- Auto destrucción

- Geo-cercado

- Activadores de WiFi

25 O.MG Unblocker

El O.MG Unblocker parece un bloqueador de datos. Pero no sólo no bloquea datos, sino que también actúa como un cable O.MG y puede usarse para robar datos o colocar cargas útiles maliciosas en el sistema host. Una vez más, estas herramientas de hacking son difíciles de detectar entre todos los demás equipos tecnológicos que las personas tienen en sus lugares de trabajo. Tenga cuidado con lo que conecta a sus dispositivos.

26 RTL-SDR

RTL-SDR es una radio definida por software muy barata que utiliza un dongle sintonizador de TV DVB-T basado en el conjunto de chips RTL2832U.

Se puede utilizar para interceptar radiofrecuencias. Además, podemos usarlo para escuchar las conversaciones de otros. También es capaz de interceptar llamadas móviles GSM y SMS. En resumen, es muy útil para los expertos en ciberseguridad.

RTL-SDR es una radio económica definida por software. Este kit de herramientas de hacking utiliza un dongle sintonizador de TV DVB-T basado en el chipset RTL2832U. Intercepta frecuencias de radio. Podemos usarlo para escuchar conversaciones de otras personas e interceptar llamadas y SMS de móviles GSM. Es útil para los expertos en ciberseguridad.

Características del dispositivo hacker RTL-SDR

- Funciona en Linux, Windows, Android

- Compatibilidad de vídeo de entrada-PAL

- Antena-Radio

- Tecnología de sintonizador: ADS-B, DAB

27 El Plunder Bug de Hak5

Es un dispositivo de hacking LAN Tap de bolsillo que le permite detectar conexiones Ethernet mediante conectividad tipo USB-C. Se combina con scripts multiplataforma y tiene su propia aplicación raíz de Android. Plunder Bug es un rastreador de redes inteligente ideal para grabación pasiva y escaneo activo de redes . El Plunder Bug es pequeño y sigiloso. El Plunder Bug encajaría perfectamente en cualquier conjunto de herramientas de hackers éticos.

Características del dispositivo hacker PlunderBug

- Negociación automática 10/100 Base-T Fast Ethernet.

- Conjunto de chips Ethernet USB ASIX AX88772C.

- Puerto de alimentación/toma USB-C (5 V, consumo de 20-300 mA)

- Aplicación de Android gratuita para dispositivos raíz seleccionados.

- Scripts de conexión para W

- indows, Mac y Linux.

28 Shark Jack

Shark Jack es una herramienta orientada a la auditoría de redes que viene con Nmap integrado, lo cual es de gran ayuda para el trabajo en la etapa de reconocimiento. Es capaz de ejecutar “payloads” —que en inglés significa cargas útiles— en segundos y admite el desarrollo de payloads bash que ayudan con la automatización de cualquier ataque.

29 Zigbee Sniffer

Zigbee está diseñado para escuchar la comunicación en redes inalámbricas y es un Sniffer de hardware que ayuda a interceptar y registrar datos en redes inalámbricas.

30 JTAGulador

JTAGulador es una herramienta especializada para analizar hardware que de código abierto y se utiliza para identificar JTAG/IEEE 1149.1, ARM SWD y UART/serial asíncrono. Entre las funcionalidades más destacables de JTAGulador podemos mencionar la capacidad de extraer código de programa o datos, modificar el contenido de la memoria y afectar el funcionamiento del dispositivo que se esté manipulando.

JTAGulator es una herramienta de hacking de hardware utilizada en la electrónica y la depuración de sistemas integrados, particularmente para identificar y mapear interfaces del Joint Test Action Group (JTAG) en dispositivos.

JTAG es un estándar utilizado para depurar y probar circuitos integrados. El JTAGulator ayuda a identificar estas interfaces y se utiliza a menudo en hacking de hardware e ingeniería inversa.

Características de la herramienta de hacking JTAGulator:

- Identificación de interfaz

- Mapeo de conexiones JTAG

- Soporte para múltiples estándares

- Modos manual y automático

- Interfaz multipin

- Comentarios visuales

- Integración con otras herramientas

- Uso en depuración e ingeniería inversa

- Ayuda a identificar vulnerabilidades

- Uso aficionado y profesional

31 Bus hacking

Esta herramienta es utilizada para analizar dispositivos de hardware de tipo IoT o circuitos integrados (incluidos chipset y dispositivos) a través de diferentes protocolos como, I2C, JTAG, UART, SPI y HD44780 LCD, todos con voltajes de 0 a 5,5 V CC. Cuenta con un procesador PIC24FJ64 junto con un chip USB A serie FT232RL. Entre las funcionalidades más destacables podemos mencionar SPI sniffer, frecuencia de medición de 1 Hz a 40 MHz, detección de baudios, modo de transferencia transparente, además de otra cantidad de funcionalidades para la investigación dentro del universo hardware hacking.

32 ChipWhisperer

ChipWhisperer es una solución de código abierto y bajo costo que permite identificar vulnerabilidades en circuitos integrados. Básicamente este hardware ayuda a realizar análisis de energía de canal lateral y ataques de inyección de fallas contra los circuitos integrados, lo que la convierte en una poderosa herramienta para el universo del hardware hacking.

33 USB to TTL

Generalmente conocidos como dispositivos FTDI, esta clase de dispositivo simplemente convierte la señal USB en una señal TTL (Lógica transistor-transistor ) y viceversa. Para usar este dispositivo se necesita un controlador para instalarlo en la computadora. El lado USB del dispositivo se puede conectar a una computadora y el lado TTL se puede conectar al microcontrolador o cualquier otro dispositivo que admita la lógica TTL.

34 MagSpoof

Magspoof es un kit de hacking que parodia cualquier tarjeta de crédito o débito atractiva. Incluso puede funcionar en lectores de tarjetas de crédito estándar.

Características del gadget de hacking MagSpoof

- Talla pequeña

- Permite almacenar todas sus tarjetas de crédito y bandas magnéticas en un solo dispositivo.

- Funciona con lectores de banda magnética tradicionales de forma inalámbrica

- Puede apagar el chip y el PIN

- Admite las 3 pistas de banda magnética e incluso admite las pistas 1 + 2

- Bricolaje especialmente diseñado

- Mejoras al diseño original.

- Soldadura fácil

- Encabezado ICSP para una fácil programación

- Hardware abierto.

35 YOA Clonado

Este dispositivo copia los datos de cualquier smart key para convertirlos en un nuevo dispositivo. Además, YOA Clonado no se limita a copiar smart keys, sino que funciona con cualquier tipo de chip y su uso no requiere de una conexión a una PC.

36 ChameleonMini

Esta herramienta permite emular y clonar tarjetas sin contacto de alta frecuencia y leer RFID. Funciona como un emulador de NFC y un lector de RFID y puede interceptar y registrar datos de radiofrecuencia (RF). También puede extraer información de llaves de tarjetas y llaveros, incluida la clonación del UID y el almacenamiento de datos. Si bien las llaves de tarjeta son el uso más obvio, también se puede usar para atacar lectores RFID ejecutando un ataque MFKey32, además de interceptar llaves y descifrarlas, aunque con la limitante de que debemos estar bastante cerca de nuestro objetivo para que eso funcione.

37 Cámara espía

Se puede utilizar una cámara espía para monitorear el objetivo para su reconocimiento. También se puede utilizar para capturar contraseñas.

- Comunicación: monitor remoto/Wi-Fi

- Tarjeta de memoria de 128 GB

38 Grabadora de voz espía

- Spy Voice Recorder se puede utilizar para grabar voz

- Podemos ser nosotros para espiar.

Aunque esto es algo que de manera más cutre ya podes hacer con tus auriculares BT y un app

39 Kit de ganzúas

Un juego de ganzúas es una colección de herramientas e instrumentos diseñados para manipular los componentes internos de las cerraduras, lo que permite a los cerrajeros, profesionales de la seguridad y aficionados abrir o evitar cerraduras sin usar una llave.

Los juegos de ganzúas suelen incluir varias herramientas, como ganchos, diamantes, rastrillos y llaves tensoras, diseñadas para manipular diferentes tipos de cerraduras y mecanismos de bloqueo.

Este kit de herramientas para hackers suele estar fabricado con precisión a partir de materiales de alta calidad para garantizar la durabilidad y eficacia al abrir cerraduras.

Características clave del kit de herramientas Hacker Lock Pick Set:

- Control de tensión

- Entrada no destructiva

- Uso legal y ético

- Herramienta de cerrajería

- Evaluacion de seguridad

- Diseñado para varios tipos de cerraduras

Es importante tener en cuenta que en algunos países la posesión de ganzúas es un acto delictivo. No recomendamos ninguna actividad que pueda ser contraria a la ley. Verifique las regulaciones de su país antes de adquirir cualquiera de estas herramientas ; lo mismo se aplica a los demás dispositivos enumerados en este artículo.

Estas herramientas son el principal equipo utilizado para abrir cerraduras, es decir, el arte de abrir una cerradura o un dispositivo de seguridad físico analizando o manipulando sus componentes de forma lógica, sin la llave original. Existen multitud de tamaños y formatos o kits, que en muchos casos pueden amenazar la seguridad física.

Un juego de ganzúas es una colección de herramientas e instrumentos diseñados para manipular los componentes internos de las cerraduras, lo que permite a los cerrajeros, profesionales de la seguridad y aficionados abrir o evitar cerraduras sin usar una llave.

Los juegos de ganzúas suelen incluir varias herramientas, como ganchos, diamantes, rastrillos y llaves tensoras, diseñadas para manipular diferentes tipos de cerraduras y mecanismos de bloqueo.

Este kit de herramientas para hackers suele estar fabricado con precisión a partir de materiales de alta calidad para garantizar la durabilidad y eficacia al abrir cerraduras.

40 Bolsa de Faraday

La bolsa de Faraday es una cubierta que bloquea el pulso electromagnético. Se puede utilizar para almacenamiento/protección de dispositivos electrónicos contra emp. Puede bloquear la captura de radiofrecuencia.

Está hecho de revestimiento multicapa de cobre/plata. Puedes usar la aplicación Mission Darkness para probar si bloquea EMF o no.

Herramientas de software para hackear hardware

Las herramientas de hardware que hemos visto anteriormente le permiten hackear varios dispositivos de hardware; sin embargo, existen algunas herramientas de software que también puede utilizar para configurar algunas de estas herramientas de hardware. Examinamos un par de estas herramientas de software a continuación:

Arduino IDE:

puede utilizar el IDE de Arduino que se encuentra en Kali Linux para escribir códigos de explotación que se pueden utilizar en placas Arduino para atacar dispositivos de hardware. El IDE se puede utilizar con cualquier tipo de placa Arduino y puedes instalarlo en Windows, Linux y macOS.

GoodFET:

el software GoodFET se puede instalar en Kali Linux. Le permite programar el adaptador GoodFET JTAG para realizar las diversas funciones que hemos visto anteriormente cuando hablamos del dispositivo GoodFET.

Ettercap:

Ettercap se encuentra en Kali Linux. Le permite realizar ataques de intermediario contra computadoras en la red LAN. Con Ettercap, puede detectar conexiones en vivo, realizar filtrado de contenido y análisis de host.

Wireshark:

Wireshark es un potente analizador de protocolos que se encuentra en Kali Linux. Se puede utilizar para realizar análisis de varios protocolos. Se comienza capturando el tráfico que transita por la red y luego se analizan los protocolos que se capturan.

Aircrack-ng:

aircrack-ng es un conjunto de herramientas que se encuentran en Kali Linux y que se pueden utilizar para hacking redes Wi-Fi. Con esta herramienta, puede realizar monitoreo y captura de paquetes, ataques mediante ataques de reproducción, ataques de desautenticación y la creación de puntos de acceso falsos.

Wifiphisher:

puede descargar y utilizar wifiphisher en Kali Linux para realizar ataques de intermediario contra clientes inalámbricos mediante ataques de asociación Wi-Fi dirigidos. También puede crear páginas de inicio de sesión personalizadas que se parezcan a páginas de inicio de sesión de terceros para realizar ataques de phishing contra objetivos desprevenidos que se conectan a su punto de acceso fraudulento.

Preguntas frecuentes relacionadas con dispositivos de hackers

¿Qué son los dispositivos y gadgets de hacking?

Los dispositivos y dispositivos de hacking son herramientas o equipos que se utilizan para diversos fines de ciberseguridad, incluidas pruebas de penetración, evaluación de vulnerabilidades y hacking. Se emplean para identificar y abordar debilidades de seguridad en sistemas informáticos, redes y dispositivos electrónicos.

¿Son legales los dispositivos de hacking?

La legalidad de los dispositivos de hacking depende de cómo se utilicen. Los hackers y los profesionales de la seguridad utilizan estas herramientas legalmente y con la autorización adecuada para mejorar la ciberseguridad. El uso no autorizado o malicioso de dispositivos de hacking es ilegal y puede dar lugar a cargos penales.

¿Cuáles son algunos de los dispositivos de hacking más utilizados por los hackers?

Los dispositivos de hacking comunes utilizados por los hackers incluyen Wi-Fi Pineapples, USB Rubber Duckies, juegos de ganzúas, Raspberry Pi, tarjetas de red Alfa, rastreadores de paquetes y más. Estas herramientas ayudan a los profesionales a evaluar y mejorar la seguridad.

¿Pueden las personas comprar dispositivos y gadgets de hacking?

En muchos casos, sí. Algunos dispositivos y gadgets de hacking están disponibles para su compra en línea o a través de minoristas especializados. Sin embargo, muchos vendedores pueden exigir a los clientes que demuestren sus intenciones éticas antes de vender dichas herramientas.

¿Cuál es la diferencia entre herramientas de hacking y dispositivos de hacking?

Las herramientas de hacking generalmente se refieren a aplicaciones de software o scripts que se utilizan para explotar vulnerabilidades o realizar diversas tareas de hacking. Los dispositivos de hacking, por otro lado, son dispositivos físicos o hardware que se utilizan para fines similares, a menudo junto con herramientas de hacking.

¿Es legal tener juegos de ganzúas?

La legalidad de poseer juegos de ganzúas varía según la jurisdicción. En algunos lugares, es legal poseerlos siempre que no se utilicen con fines ilegales. En otras áreas, pueden estar restringidos o requerir una licencia específica.

¿Cómo puedo proteger mis dispositivos contra dispositivos y herramientas de hacking?

Proteger sus dispositivos implica mantener prácticas de seguridad sólidas, como mantener el software actualizado, usar contraseñas seguras, habilitar firewalls e implementar sistemas de detección de intrusos. Además, las medidas de seguridad física pueden ayudar a proteger contra el acceso no autorizado mediante dispositivos de hacking.

¿Se pueden utilizar los dispositivos de hacking con fines maliciosos?

Sí, los dispositivos y dispositivos de hacking pueden utilizarse indebidamente con fines maliciosos, incluido el acceso no autorizado, el robo de datos y los ataques cibernéticos. Es crucial utilizar estas herramientas de manera responsable y dentro de los límites legales y éticos.

¿Cuáles son las pautas éticas para el uso de dispositivos de hacking?

hackers y los profesionales de la seguridad deben obtener la autorización adecuada antes de utilizar dispositivos de hacking. Deben utilizar estas herramientas exclusivamente para evaluaciones de seguridad legítimas, con el objetivo de identificar vulnerabilidades y mejorar la seguridad.

¿Cómo denuncio el uso indebido de dispositivos de hacking o ataques cibernéticos?

Si sospecha del uso indebido de dispositivos de hacking o se encuentra con ataques cibernéticos, infórmelo a las autoridades u organizaciones de ciberseguridad correspondientes. Además, puede comunicarse con el equipo de seguridad o de TI de su organización para obtener orientación sobre cómo informar y responder a dichos incidentes.

¿Cuáles son los riesgos asociados con el uso de dispositivos y gadgets de hacking?

Los riesgos incluyen consecuencias legales si se usa sin la autorización adecuada, daños potenciales a los sistemas de destino y la posibilidad de violar la privacidad o causar daños sin darse cuenta.

¿Se pueden utilizar dispositivos y dispositivos de hacking con fines defensivos?

Sí, los dispositivos y dispositivos de hacking también se pueden utilizar con fines defensivos, como identificar vulnerabilidades en los propios sistemas o realizar evaluaciones de seguridad para mejorar las defensas.

¿Cuáles son algunos ejemplos de dispositivos de hacking ofensivos?

Los dispositivos de hacking ofensivos incluyen Wi-Fi Pineapples para ataques inalámbricos, USB Rubber Duckies para inyectar código malicioso y JTAGulator para identificar y probar interfaces JTAG.

¿Cómo pueden las personas y las organizaciones protegerse contra los dispositivos de hacking Wi-Fi?

Para protegerse contra los dispositivos de hacking de Wi-Fi, las personas y las organizaciones deben utilizar contraseñas de Wi-Fi únicas y seguras, habilitar la seguridad WPA3, actualizar periódicamente el firmware del enrutador y emplear sistemas de detección de intrusiones.

¿Cómo puedo diferenciar entre el uso ético y malicioso de los dispositivos de hacking?

El uso ético de los dispositivos de hacking se realiza con la autorización adecuada y con la intención de mejorar la seguridad. El uso malicioso, por otro lado, implica acceso no autorizado, robo de datos o daño a personas u organizaciones sin consentimiento.

¿Los dispositivos de hacking solo los utilizan profesionales o los aficionados también pueden utilizarlos?

Los dispositivos de hacking pueden ser utilizados tanto por profesionales como por aficionados. Sin embargo, el uso ético y responsable es esencial independientemente del nivel de experiencia del usuario.

¿Cuáles son algunas de las precauciones que las personas deben tomar al utilizar dispositivos de hacking?

Al utilizar dispositivos de hacking, las personas siempre deben obtener la autorización adecuada, documentar sus acciones y seguir pautas éticas. Además, deben ser conscientes de las implicaciones legales en su jurisdicción.

¿Hay dispositivos de hacking de código abierto o de bricolaje disponibles para los entusiastas?

Sí, existen dispositivos y herramientas de hacking de código abierto y de bricolaje que los entusiastas pueden crear o modificar. Estos proyectos suelen promover el aprendizaje y la experimentación en el campo de la ciberseguridad.

Conclusión

Si bien todos estos dispositivos están auspiciados por marcas que comercializan estos productos y han logrado dar forma estable a lo que durante años se venía gestando en comunidades de nicho o proyectos de entusiastas, hoy día podemos advertir que estos dispositivos se han convertido en cierto sentido en verdaderas herramientas para actores maliciosos y a un bajísimo costo.

Esta situación, sumada a la falta de regulación, nos debe alertar como usuarios para no ser víctimas de ataques, pero al mismo tiempo los profesionales de la seguridad deben aprovechar sus virtudes para optimizar el trabajo tanto de auditorías como de investigación.

Es importante advertir que si bien hemos mencionado algunos dispositivos, existen muchos otros con diferentes funcionalidades como, USBNinja, WiFi Coconut, USB Killer, Sniffer de Adafruit Bluefruit LE, RTL-SDR, DigiSpark, y una gran cantidad de microcontroladores, y año tras año surgen nuevos gadgets que incluso podemos hoy clasificar por categorías como Mini Computers, RF, Wi-Fi, RFID/NFC, HID/Keyloggers, Network, BUS, entre otras más que podríamos agregar según la naturaleza a la que correspondan.

Descargo de responsabilidad:

esta publicación de blog tiene fines informativos únicamente. No fomenta ni respalda ninguna actividad ilegal o poco ética relacionada con la hacking o el uso indebido de dispositivos y dispositivos de hacking. La información proporcionada aquí tiene como objetivo promover el uso responsable y legal de la tecnología con fines educativos y de seguridad. Respete siempre las leyes, regulaciones y pautas éticas locales cuando trabaje con herramientas y dispositivos de hacking. Se desaconseja encarecidamente el uso no autorizado o cualquier acción que viole la privacidad, comprometa la seguridad o cause daño y puede tener consecuencias legales.

No te detengas, sigue avanzando

Aquí tienes un propósito para este 2024 que debes considerar seriamente: si has querido mejorar tus habilidades en hacking, Ciberseguridad y programación ahora es definitivamente el momento de dar el siguiente paso. ¡Desarrolla tus habilidades aprovechando nuestros cursos a un precio increíble y avanza en tu carrera! El mundo necesita más hackers…

Universidad Hacking. Todo en Ciberseguridad. Curso Completo

Aprende Hacking Ético y Ciberseguridad sin necesitar conocimientos Previos. Practica Hacking Ético y Ciberseguridad aquí

Calificación: 4,6 de 5 (2.877 calificaciones) 15.284 estudiantes Creado por Alvaro Chirou • 1.800.000+ Enrollments Worldwide

Lo que aprenderás

- Seguridad informática

- Hacking Ético en profundidad

- Redes

- Programación (Python) (Hacking con Python)

- Análisis de Malware con laboratorios, practicas y ejecución de Malware para que veas su comportamiento.

- Cómo reforzar tu Privacidad y Anonimato

- Uso avanzado de Metasploit

- Top 10 de Owasp Web, Top 10 de Owasp mobile y Top 10 de Owasp API

- Seguridad informática para empresas

- Kali linux de 0 a 100, Veremos su suite de herramientas de hacking y como explotar fallos en sistemas.

- Termux y como hackear desde el celular

- Seguridad informática server/web, profundizaremos en WordPress

- Análisis de trafico en Wireshark

- Y mucho, pero mucho más

¿Esto que significa?

Hoy más que nunca, se necesitan personas capacitadas en este rubro para trabajar.

Por esa razón cree esta formación profesional para compartirte mis conocimientos y experiencia en la materia y puedas iniciar en este mundo del Hacking Ético y Ciberseguridad.

Te voy a estar acompañando en el proceso de aprendizaje, donde si estas empezando desde 0, sin conocimientos previos, no es un impedimento ya que iniciaremos como si no supieras nada de la materia.

Si sos una persona con conocimientos, podrás iniciar directamente en el nivel más avanzado o en el que tu elijas.

Como en todos mis cursos en udemy, tendrás muchísima practica para que materialices lo que vas aprendiendo.

Aprende con nuestros más de 100 cursos que tenemos disponibles para vos

No solo te enseñamos, tambien te guíamos para que puedas conseguir trabajo como desarrollador y hacker…

¿Te gustaría enterarte de cuando lanzamos descuentos y nuevos cursos?

Sobre los autores

Álvaro Chirou

Yo soy Álvaro Chirou, tengo más de 20 Años de experiencia trabajando en Tecnología, eh dado disertaciones en eventos internacionales como OWASP, tengo más de 1.800.000 estudiantes en Udemy y 100 formaciones profesionales impartidas en la misma. Puedes serguirme en mis redes:

Laprovittera Carlos

Soy Laprovittera Carlos. Con más de 20 años de experiencia en IT brindo Educación y Consultoría en Seguridad de la Información para profesionales, bancos y empresas. Puedes saber más de mi y de mis servicios en mi sitio web: laprovittera.com y seguirme en mis redes: